0x00 前言

写这篇的文章的原因如下:

1、 去年有及时关注到这起供应链攻击事件,但由于不熟悉区块链安全以及对关键代码的解密困难未能深入分析,就先收藏留存;

2、 对区块链安全的兴趣日益加深,以及职业发展需求驱动下开始尝试学习储备相关知识技能;

3、 最近突然对关键代码的解密有所突破,并借助AI工具加速分析和理解;

4、 未在互联网上找到与此相关的技术细节方面(可能是个人关注的角度)的分析,希望能分享一些学习过程中的新发现,为安全社区贡献一点绵薄之力;

5、 软件供应链攻击的分析专题补充一类涉及NPM投毒、区块链相关的经典案例。

0x01 事件背景

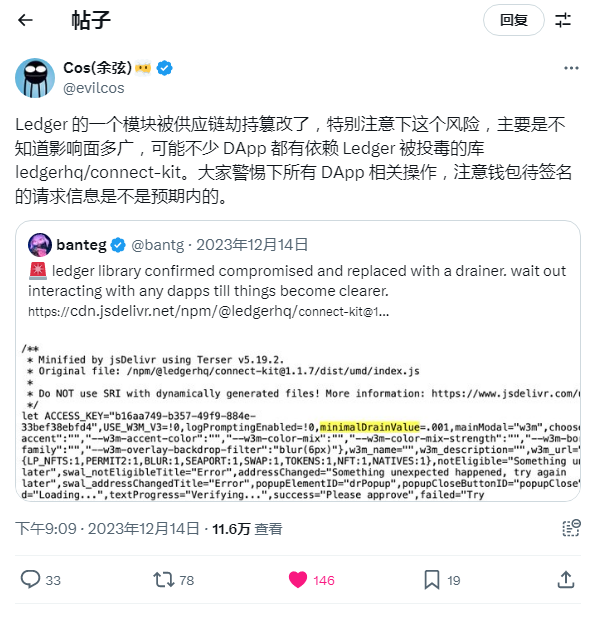

2023年12月份在推特上关注到慢雾科技的余弦大大在播报这个软件供应链攻击事件,大致了解到知名的硬件钱包厂商Ledger维护的一个JS库被篡改,影响了很多dApps(去中心化)应用,更传奇的是听说黑客转走了很多用户的加密货币。

https://twitter.com/evilcos/status/1735285800101884272