七月 19, 2017

七月 3, 2017

六月 3, 2017

个人刚入门pwn,一直觉得300分的题目是道坎,所以cuit的这次比赛pwn300以后的压根就没动,只是默默地将题目下载下来保存,然后线下慢慢啃了。做完这题才发现,原来这题根本没想象中的那么难。。。

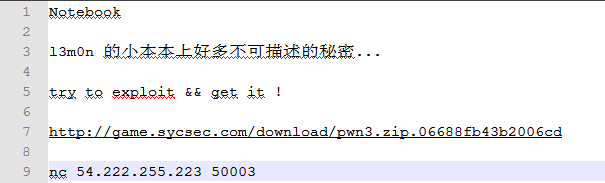

题目实现了一个小型记事本程序,有如下命令列表可以进行增删改查(“add”命令其实是程序写错了,应该用“new”命令才对):

5月 31, 2017

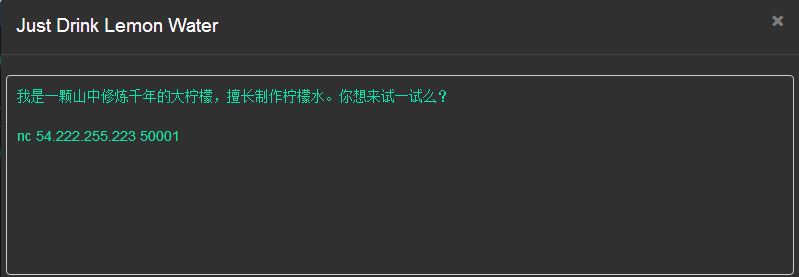

好久没玩cuit,今年重拾ctf,入坑pwn,据说cuit题目出的不错,我不管,对本人来讲,能学到东西的题目就是好师傅,下面看题:

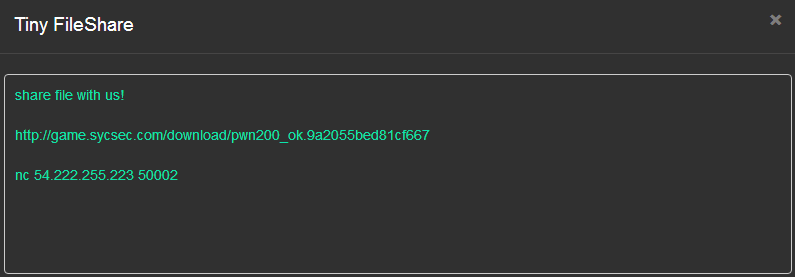

题目就给了一个地址,没有任何附件,于是用nc连上去看看: