本文已发表于“看雪论坛”,转载请注明出处。 拖到IDA去分析,查看字符串,看到两个大数串: Read More

标签: "crackme"

七月 28, 2017

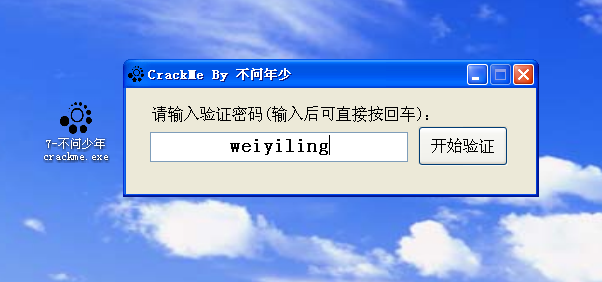

本文已发表于“看雪论坛”,转载请注明出处。 程序运行起来输入测试key,点击验证没反应,再点一次程序崩溃,这其实和题目的设计有关,后面会揭晓原因。 直接拖到od里运行,发现入口点被修改了: Read More

本文已发表于“看雪论坛”,转载请注明出处。 程序运行后输入回车验证,没有任何提示,于是OD附加进程,但是发现无论是硬件断点还是内存断点,只要程序一运行到下断的位置就会直接崩溃,各种版本的OD过反调试都失效: 后来发现这是一个神奇的反调试,核心代码在驱动层,并且实现方法也很简单,主要就是在底层遍历找到crackme进程将调试端口置为0: Read More

七月 3, 2017

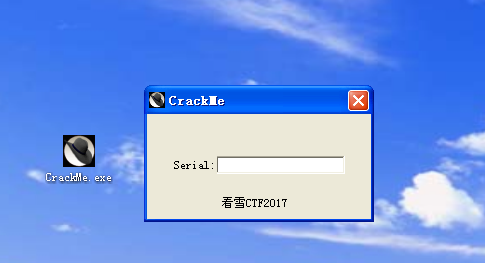

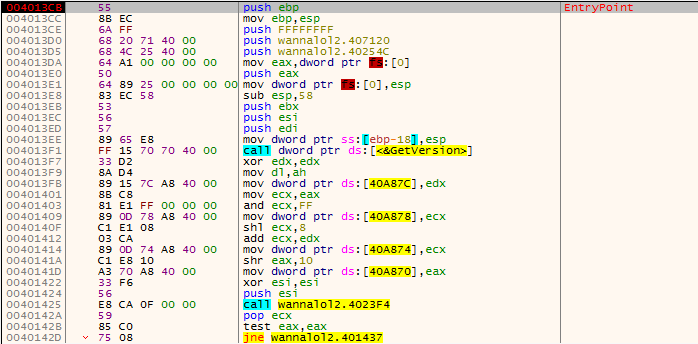

最近参与玩了看雪论坛今年举办的CTF2017,受益良多,特此记录整理。 第一题 WannaLOL(签到题) 运行程序: IDA,通过导入表定位输入: Read More